Атака вируса PetyaA, которую пережила Украина 27 июня, вызвала широкий общественный резонанс. Разом были выведены из строя компьютеры частных и государственных структур, банков, энергетических и транспортных компаний и даже государственных учреждений. Какие выводы необходимо сделать для

того, чтобы уберечься от таких угроз в будущем. Интервью консультанта по информационной безопасности Сергея Нестеренко интернет-изданию «Народная правда».

Уровень осознания киберугроз в Украине опасно низок

— Что показала вчерашняя кибератака на Украину? Какие недостатки выявлены?

– Кибератака стала тестом для государственных и коммерческих структур на осознание современных киберугроз. Как видим, многие его не прошли. Хотя были и те, кто сумел успешно нейтрализовать кибератаку, и это радует. Важно отметить, что эта атака не относится к разряду особо сложных или изощрённых — подобного рода атаки осуществляются постоянно уже несколько лет. Нынешнюю от предыдущих отличает только масштабность и массовость. Поэтому для защиты от нее не требовалось каких-то особых сложных мер. И то, что так много предприятий оказались уязвимыми к ней, ясно свидетельствует: уровень осознания киберугроз и связанных с ними рисков в Украине опасно низок. Стало ясно, что многие структуры как в государственном, так в коммерческом секторе не соблюдают даже базовых принципов кибербезопасности. Даже не хочется думать, что случилось бы в случае более серьёзной угрозы. Но думать об этом необходимо, ибо эта угроза неизбежна – рост киберпреступлений и технологий киберпреступников стремительно растет, не говоря уже о развитии технологий кибервойны.

— Что необходимо сделать на государственном уровне и на уровне рядового пользователя?

— Для решения этой проблемы на государственном уровне необходимо построить единую систему киберзащиты, которая объединяла бы в себе и государственный, и коммерческий сектор – так, как это сделано в США. И первым шагом к этому должно стать насыщение отрасли профессиональными кадрами в сфере информационной безопасности. Поразительно, но факт: сегодня в украинских компаниях один из самых низких уровней зарплат в этой отрасли! Да и спрос не особо велик – многие стараются сэкономить, вообще не приглашая специалиста в свой штат. Даже в Беларуси и в Казахстане соответствующие специалисты получают гораздо больше, и спрос на них выше, не говоря уже о западных странах. Естественно, это стимулирует украинских специалистов выбирать для работы зарубежные компании, где на них большой спрос. Надеюсь, что эта ситуация изменится.

Что касается рядовых пользователей, то именно их действия очень часто становятся триггером, запускающим заражение сети. Достаточно одному сотруднику кликнуть по заражённой ссылке, чтобы легло все предприятие. Именно так происходило и во время нынешней кибератаки. Причина такого поведения – отсутствие элементарной грамотности в сфере кибербезопасности. Решение проблемы – проведение соответствующих тренингов для персонала, плюс чёткое прописывание политик безопасности и жёсткий контроль над их соблюдением. Но большинство украинских компаний экономят и на этом.

«Не думай, нападёт ли враг…»

— Существуют ли факты, на основании которых можно утверждать, что к распространению вируса причастна Российская Федерация? Если нет, то кто же источник?

— Расследование киберпреступлений и установление источника кибератаки — крайне сложный и многосторонний процесс. Для расследования применяют не только технические методы — цифровую и сетевую форензику, анализ кода вируса, отслеживание цепочки IP-адресов, с которых была совершена атака, но и анализ больших данных, составление психологического портрета, сличение почерка киберпреступников, агентурную разведку и другие инструменты специальных служб. Однако даже этого для 100% идентификации преступника недостаточно. Нужно получить физические улики, например, компьютер, с которого был совершён доступ и много чего ещё, связанного с доказательством вины. Представьте себе, насколько сложен этот процесс, если за атакой стоит целый преступный синдикат или государственная спецслужба!

Поэтому специалисты, говоря об источниках кибератаки, как правило, добавляют слова «с наибольшей вероятностью», «на основании анализа всех имеющихся данных».

Например, если китайские хакеры традиционно славятся кибершипионажем, то русские – совершением киберпреступлений. Поэтому по ряду параметров логично предполагать их причастность к нынешней кибератаке. В то же время нельзя забывать, что киберпреступные группировки становятся все более интернациональными. Те же российские хакеры, например, довольно тесно сотрудничают со своими коллегами из Южной и Латинской Америки. Сейчас за изучение вируса PetyaA взялись американские спецслужбы — посмотрим, что им удастся выяснить.

— Как вообще можно прокомментировать ситуацию, при которой воюющая страна Украина понесла наибольшие потери от вирусной атаки? Разом «легли» критически важные системы — компьютеры ЧАЭС, крупнейших банков, почтовых организаций, важнейших государственных учреждений и даже Киберполиции, которая, по идее должна была с этим всем бороться.

– На мой взгляд, одной из крупнейших проблем, мешающих эффективно защищать киберструктуру страны, является человеческий фактор. Очень многие руководители как государственных, так и коммерческих структур, слабо знакомые с кибертехнологиями, просто не верят в существование преступников-хакеров. Они считают их выдумкой журналистов, способом нечистоплотного персонала списать на них кражи или хищения, возможностью распилить солидный бюджет… Даже если в штате компаний есть специалисты по кибербезопасности, им очень тяжело добиваться от руководителей принятия решений и выделения необходимых средств на обеспечение безопасности. А в большинстве украинских компаний, ради экономии, вообще сваливают все вопросы безопасности на сисадмина, хотя это совсем другая профессия и другая внутренняя установка. Задача сисадмина — понимать, как лучше настраивать и обеспечивать работу системы, а безопасника – сначала как эту систему можно взломать или разрушить, а потом – как ее от этого защититься. Две этих противоположных установки в одной голове одновременно существовать просто не могут.

Но даже лучшие специалисты по информационной безопасности изначально находятся в невыгодном положении по сравнению с киберпреступниками. У преступника есть неограниченное время для подготовки и широкий выбор средств для атаки. Специалисту по информбезопасности нужно обнаружить сам факт атаки, затем определить, что это за атака, на что она направлена, потом найти средства для ее нейтрализации – и то при условии, что они вообще существуют.

Именно поэтому, согласно международным стандартам, в противостоянии кибератакам должны участвовать не только специалисты по информбезопасности, а практически все предприятие, включая руководителя и PR-отдел. При этом заранее готовится план на случай кибератаки, в котором чётко расписано, что и как должен делать каждый. Затем проводятся тренинги, имитирующие боевую ситуацию. Оперативность реакции играет очень большую роль, на счету каждая секунда, поэтому очень важно, чтобы каждый из сотрудников до автоматизма знал, что нужно делать. Готовность к отражению атаки – 50% победы. Например, во время нынешней кибератаки те, кто успел отреагировать правильно и вовремя, избежали заражения.

То есть, система защиты должна строится по древнему принципу Сунь-Цзы «Не думай, нападёт ли враг, думай о том, чем ты его встретишь».

Сегодня ряд стран активно готовятся к кибервойне

— И как, в связи с этим Вы оцениваете мероприятия по устранению последствий воздействия вируса.

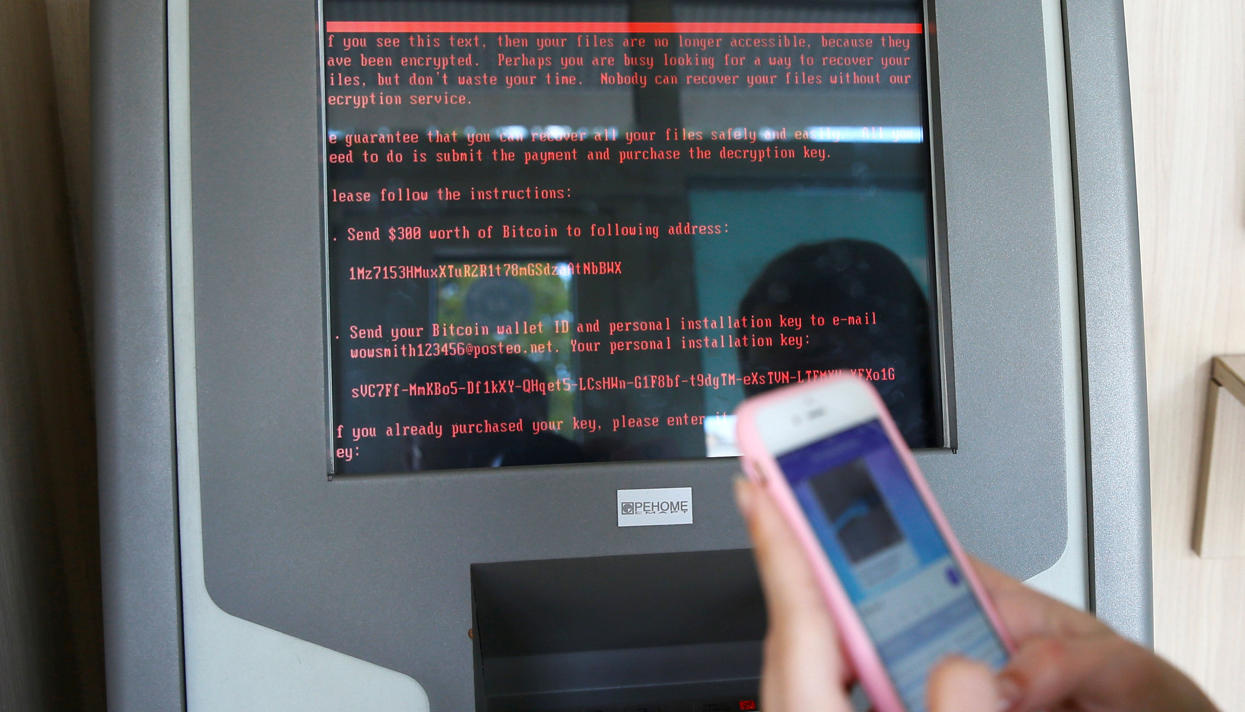

— Тут надо понимать сущность этого вируса и какой именно ущерб он наносит. PetyaA — это криптовирус категории ransomeware (ransome – по-английски «выкуп»). Он шифрует информацию на диске, лишая таким образом пользователя доступа к ней. Восстановить ее, не имея ключа для расшифровки, невозможно. Поэтому и ликвидировать последствия можно фактически одним способом – через резервные копии данных. Те, кто заранее не позаботился о таких копиях, потеряли информацию навсегда. Ну разве что, учитывая специфику Украины, она сохранилась в бумажном виде. Тогда ее можно будет восстановить, внеся в компьютеры вручную.

Ну и, конечно же, на заражённых компьютерах придётся полностью переустанавливать систему. Желательно поставить туда современные версии операционных систем с самыми свежими обновлениями, иначе все повторится.

— Можно ли подсчитать убытки от вирусной атаки? Какими ориентировочно они могут быть?

— Сложно говорить о какой-то конкретной цифре, поскольку все атакованные предприятия занимались различной деятельностью. Но можно сгруппировать убытки по направлениям. Во-первых, убытки от потери информации (понятно, что у тех, кто делал резервные копии и у тех, кто их не делал, разница в убытках кардинально отличается). Во-вторых, это потери, связанные с отсутствием доступа клиентов к ресурсам предприятий во время самой атаки. Тут речь идет, прежде всего, о коммерческих организациях —банках, супермаркетах и т. д. Понятно что, в данном случае это невосполнимые потери.

Вообще-то, подводить итоги пока рано. Дело в том, что очень часто злоумышленники проводят комплексные, многослойные атаки, когда первая атака служит «дымовой завесой» для последующих. То есть, специалисты по информационной безопасности определили тип первой атаки и вируса, и бросили все силы на борьбу с ней. А в это время происходит вторая, главная, гораздо более опасная кибератака, которая проходит незамеченной. Поэтому нельзя ограничиваться изгнанием PetyaA, нужно проанализировать и другие факторы.

— Возможно ли использовать вирусные атаки для организации вторжения в нашу страну. Вызвать аварии на атомных электростанциях, вырубить системы энергоснабжения, отключить средства ПВО и управления войсками? Способна ли на это, скажем, Россия?

– Теоретически это не просто возможно – в этом и заключается суть и задачи кибервойны: разрушение стратегических объектов противника, перехват и искажение военных приказов, разрушение технических средств, дезориентация войск… Современная военная техника также оборудована компьютерами и на нее можно воздействовать дистанционно.

Сегодня ряд стран активно готовятся к кибервойне, создают кибероружие. К лидерам в этой сфере можно отнести США, Израиль, Китай и Россию. Конечно же, кибероружие является одним из главных военных секретов каждой из этих стран и потому говорить, что именно и как может каждая из них сложно – об этом не знает никто, кроме узкого круга их специалистов. Более того, учитывая непредсказуемость последствий использования такого оружия и незнание реального потенциала ответных действий противника, пока что заставляет каждую из сторон воздерживаться от его применения. Фактически, оно начинает играть ту же роль инструмента сдерживания, которую во второй половине прошлого века играло ядерное оружие.

В то же время, соблазн использовать эти инструмент слишком велик: представьте себе, что военнослужащий кибервойск нажимает кнопку на себя на ноутбуке, не выходя из кабинета, и вспыхивает пожар на электростанции глубоко в тылу противника! Это же супероружие: минимум затрат при максимальном эффекте. Поэтому наиболее развитые в кибертехнологиях государства понимают, что рано или поздно кто-то нажмет роковую кнопку, и тем, у кого не окажется кибероружия для адекватного ответа, придётся прочувствовать на себе всю силу древнего изречения: «Горе побеждённым».

В общем, адаптируя старую латинскую мудрость к нашей реальности, можно уверенно сказать: «Кто хочет кибермира, должен готовиться к кибервойне».