На днях я получил странный мейл, сообщающий о том, что мне необходимо срочно залогиниться в моем аккаунте PayPal, «чтобы уточнить или верифицировать мои данные». Поскольку аккаунта на PayPal у меня отродясь не было, сразу стало ясно, что это фишинг. Но это сообщение, в отличие от многих других, регулярно сыплющихся в почту, явно выделялось качеством. Поэтому я решил провести небольшое OSINT-расследование. Да и чем еще заняться консультанту по информационной безопасности в долгие майские выходные, когда такой шанс, можно сказать, сам приплыл в руки? )

Результаты превзошли все ожидания.

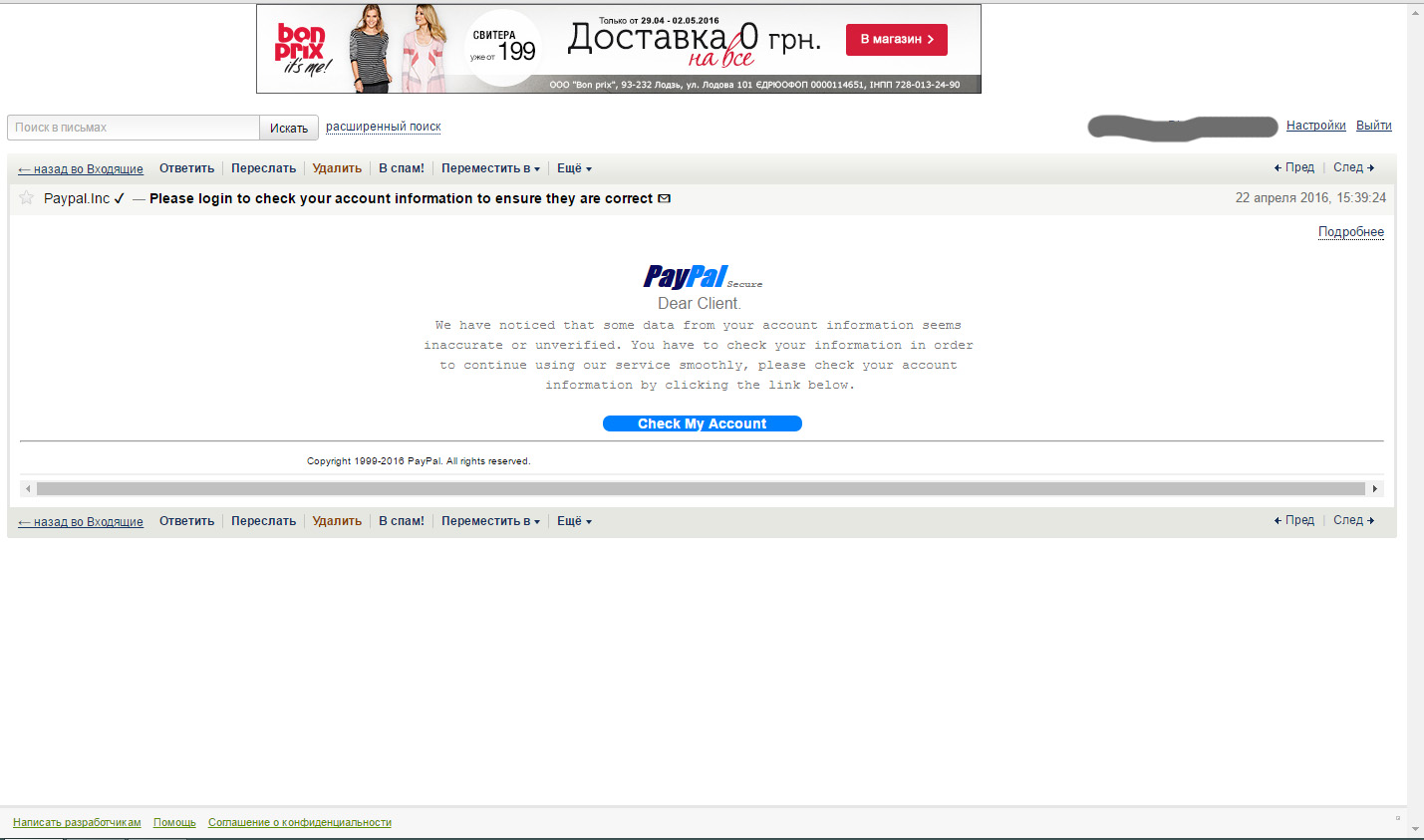

Итак, вот какое сообщение я получил:

Ну что сказать — с психологической точки составлено грамотно. Не поленились сделать кнопку и цветное лого. Мелкая, но важная деталь: в отправителях не просто значится PayPal, но и стоит галочка, которая обычно ассоциируется со знаком проверено. На подсознательном уровне способствует быстрому вызову доверия и желанию кликнуть по ссылке.

Правда, корявость фразы «Please login to check your account information to ensure they are correct» явно указывает, что ее писал не носитель английского — но много ли людей обращают внимание на такие нюансы в Интернете?

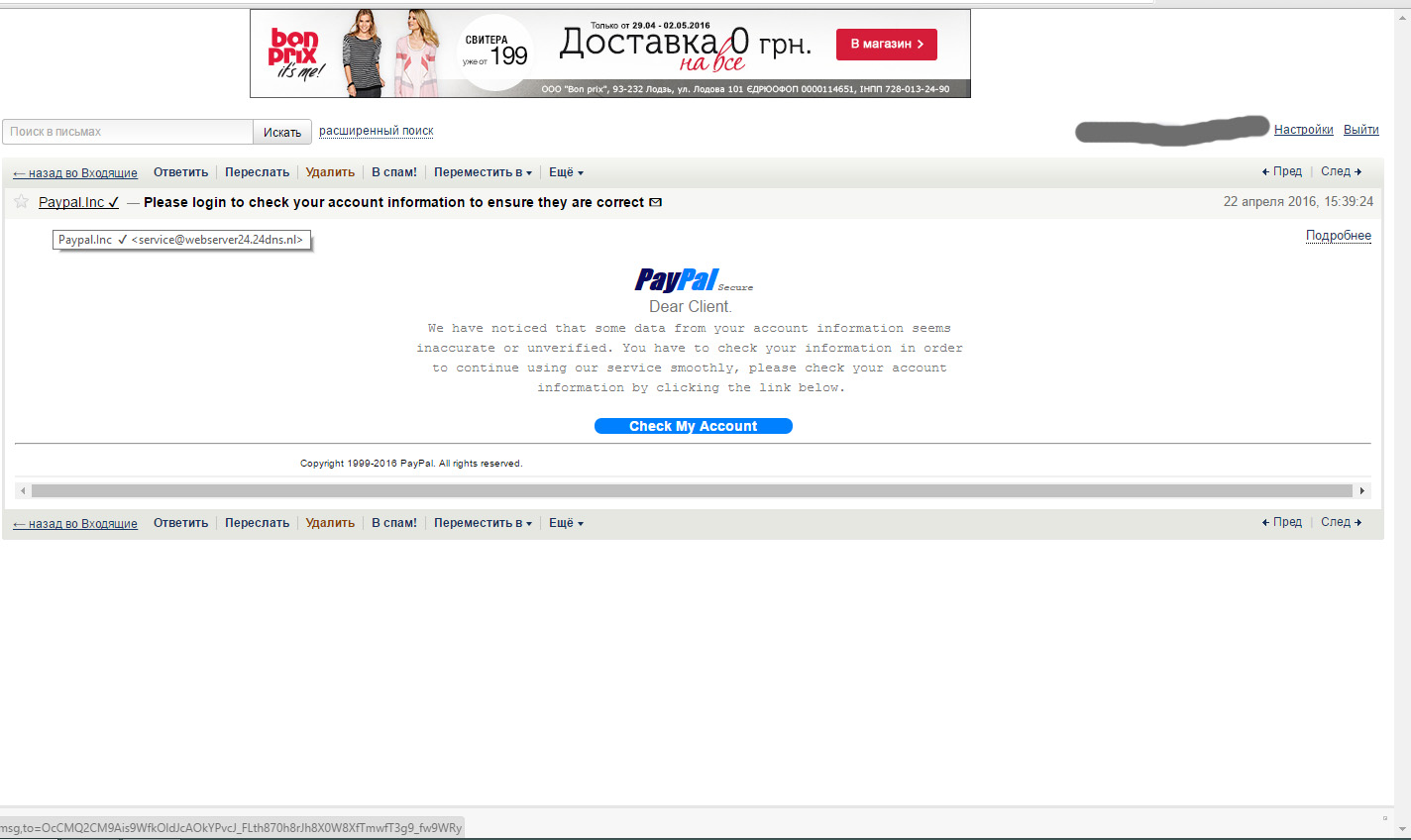

Но если мы подведем курсор к адресу отправителя, то вместо PayPal он покажет нам какой-то «мутный» мейл.

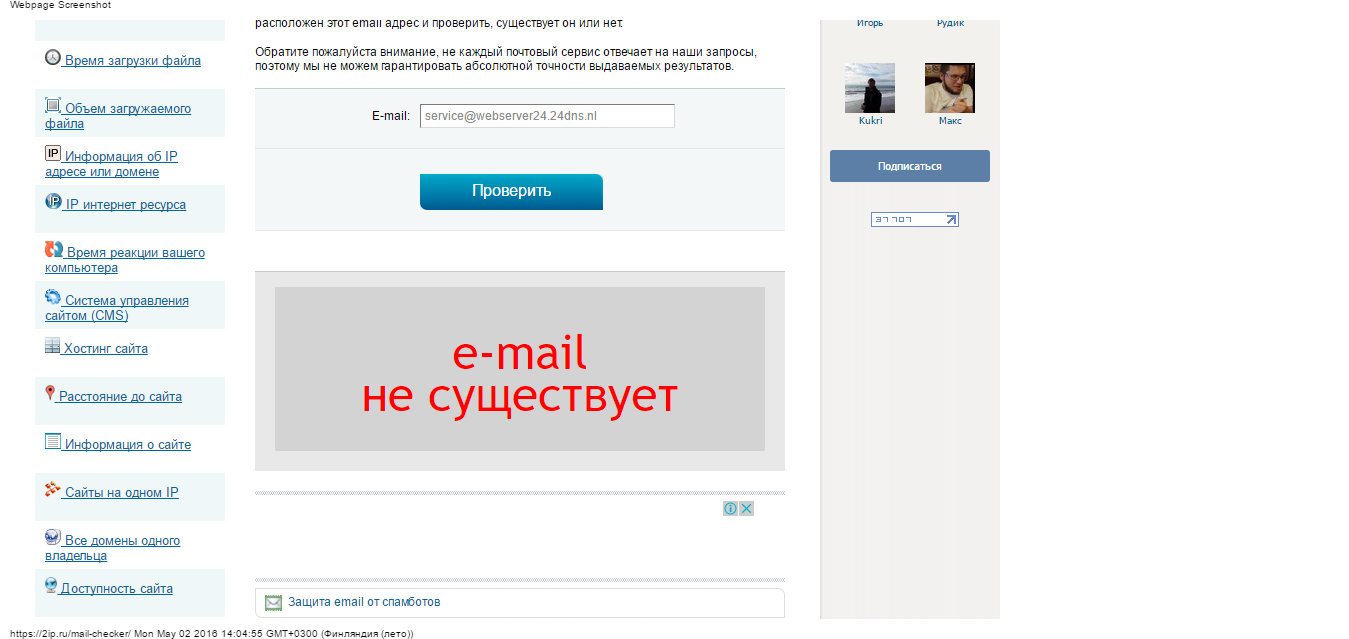

Что ж, попытаемся найти, кому он принадлежит на самом деле. И уже на первом этапе – проверке на подлинность – получаем вот такой результат.

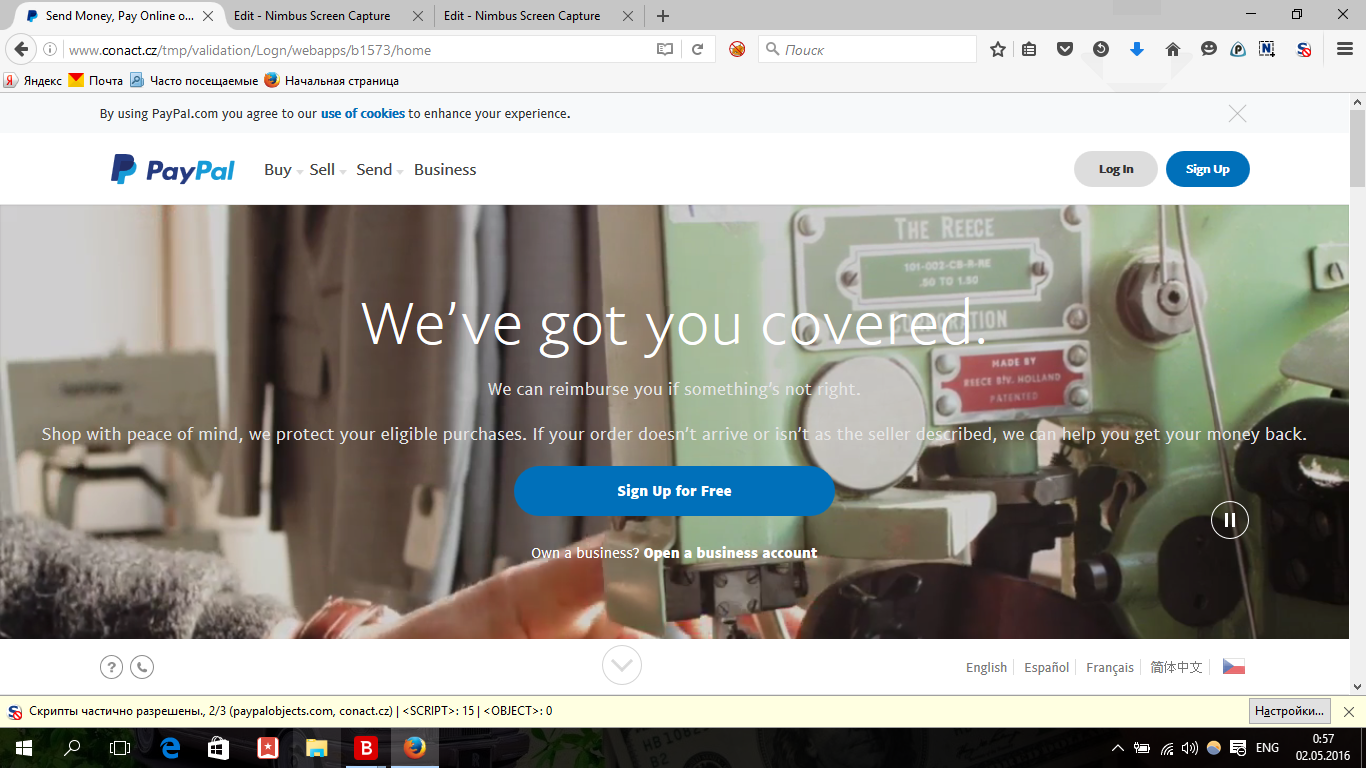

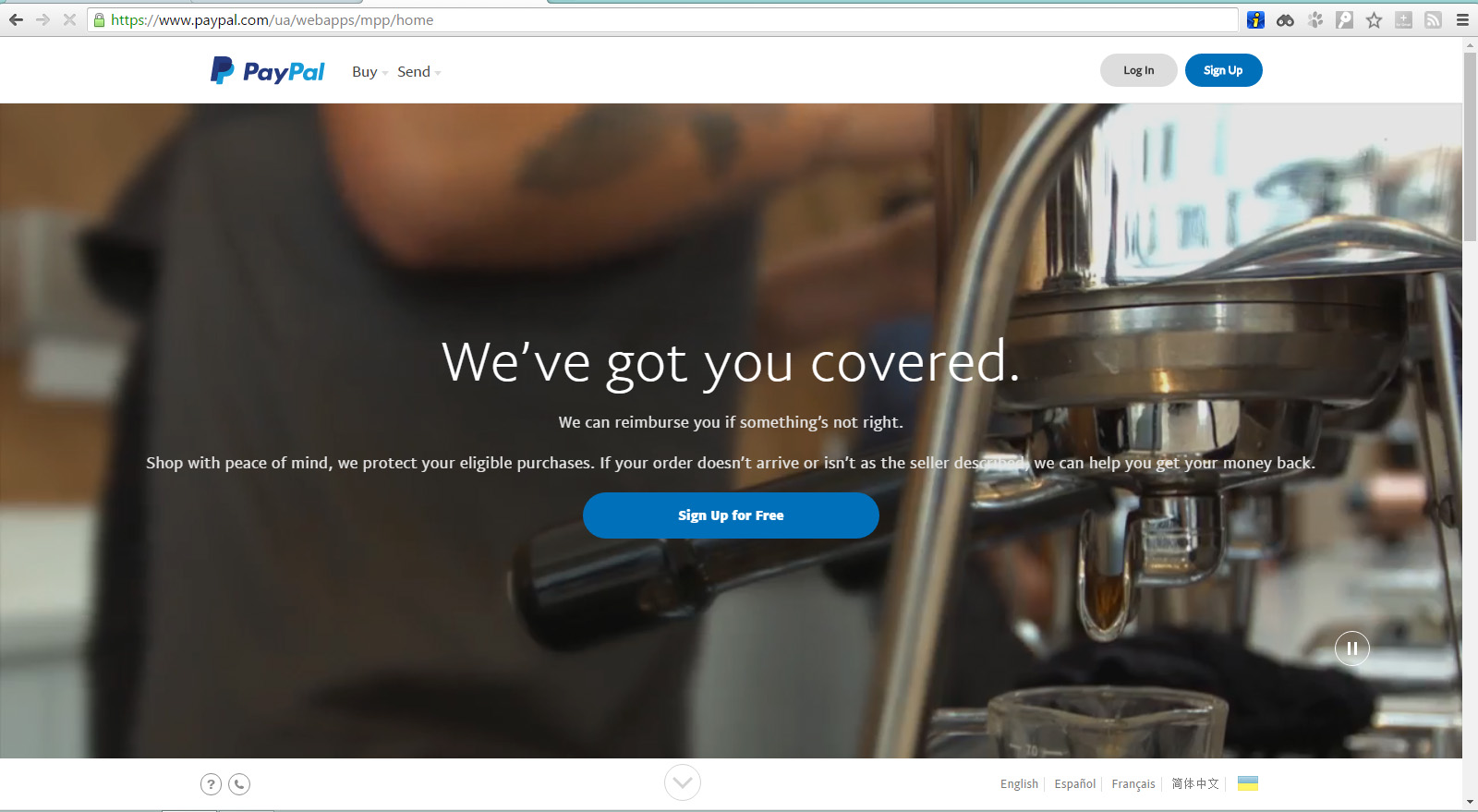

Что нам остается, кроме как – разумеется, приняв некоторые меры предосторожности — перейти по ссылке? И что мы там видим? Чудо-чудо — сайт, почти точь-в точь выглядящий как оригинальный сайт PayPal. Сравните сами:

Фишинговый сайт:

Настоящий сайт:

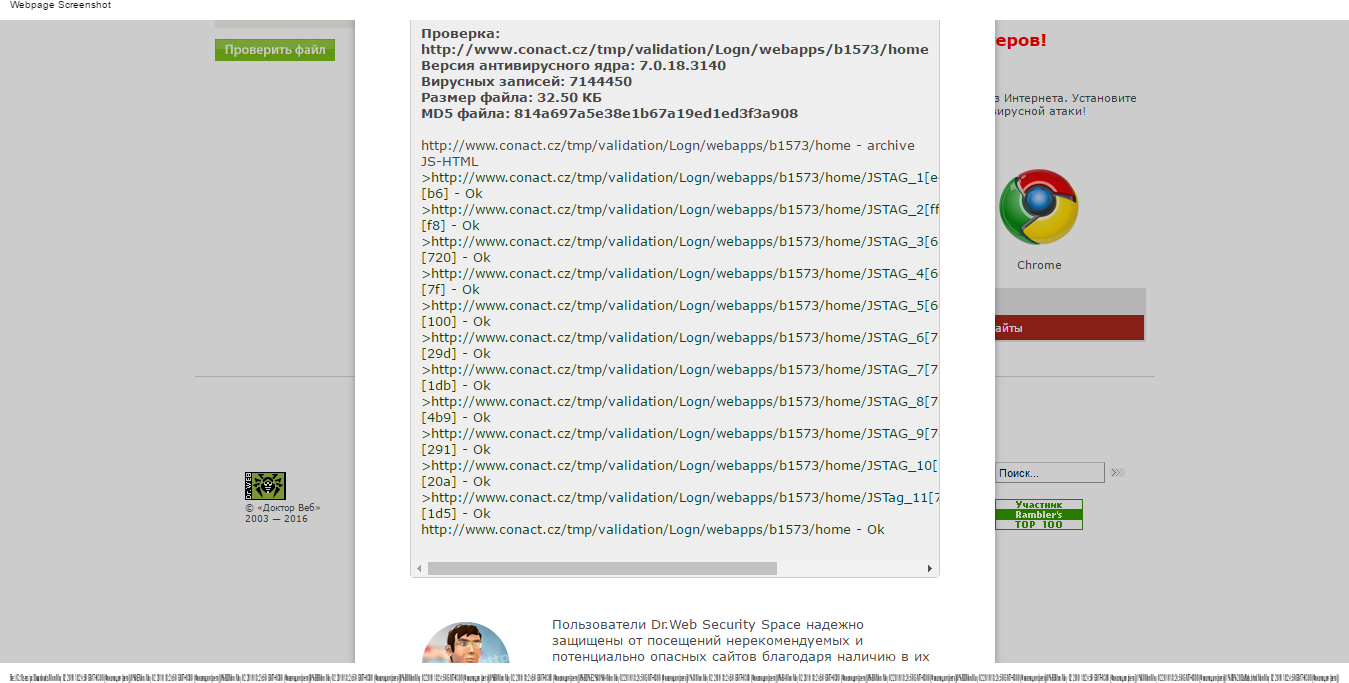

Самое интересное, что если проверить сайт с помощью онлайн-сканера Dr. WEB, он сообщит вам, что с сайтом все ОК.

Как возможно такое чудо? Я объясню это чуть позже.

А пока проявим недоверчивость к результатам сканирования и копнем глубже: исследуем адресную строку браузера. И тут наша недоверчивость окупится сполна: налицо, как говорится, большая разница. Как видим, фишинговый сайт от настоящего отличает не только отсутствие подключения по безопасному протоколу HTTPS (на что ясно указывает отсутствие зеленого замочка в начале строки), но и сам адрес. А если присмотримся к этому адресу повнимательнее, то заметим еще одну странность: судя по нему, сайт расположен в директории временных файлов (tmp) сайта с доменным именем… conact.cz!

Что ж, самое время посмотреть, что это за сайт и какое отношение он имеет к PayPal.

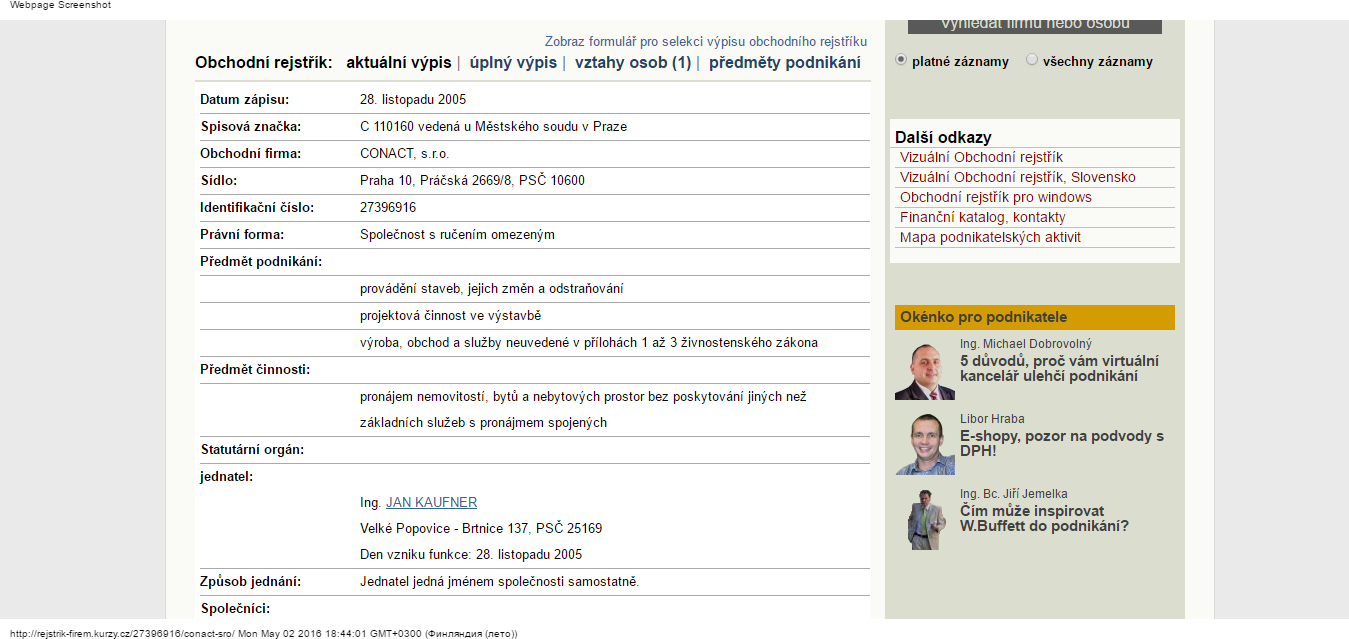

Переходим на главную страницу сайта и находим… чешскую кампанию CONACT s.r.o. – «инженерную компанию-поставщика, учрежденную в 2005 году в целях предоставления услуг в области строительства и девелопинга».

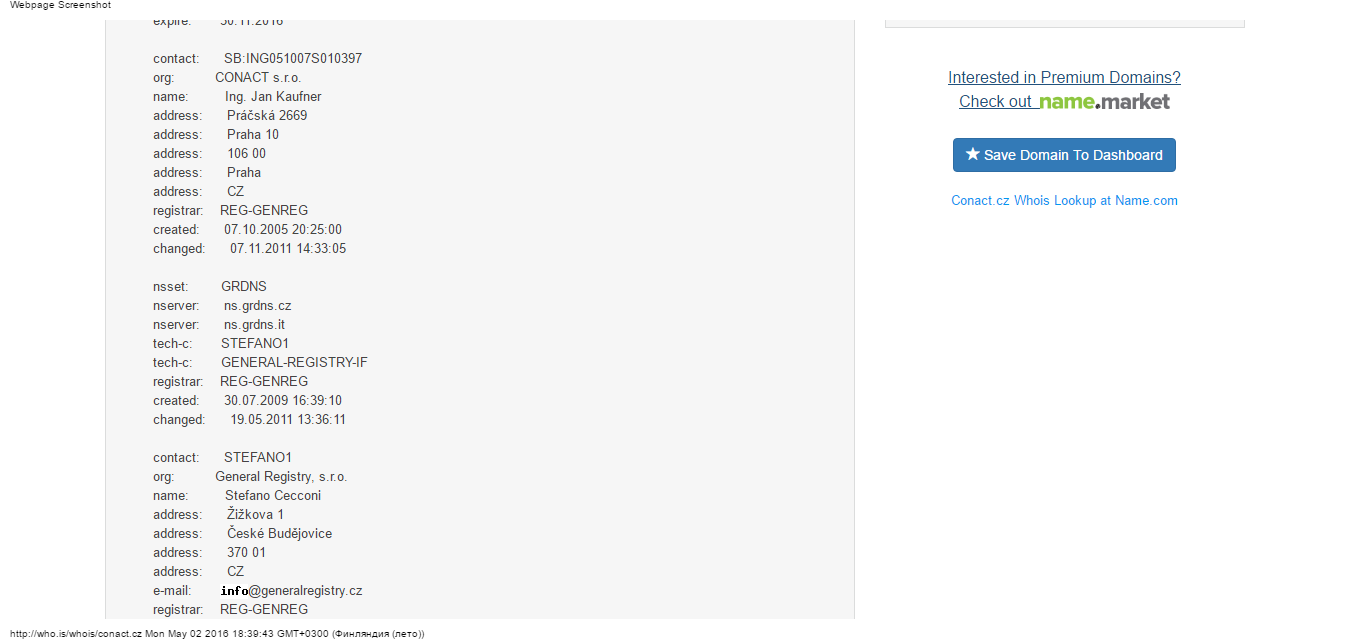

И слепому ясно, что к PayPal эта компания ни малейшего отношения не имеет. Поэтому давайте узнаем больше и заглянем в публичную базу данных Whois.

Там мы находим фактически ту же информацию, что и на сайте. Для надежности поищем третий открытый источник — к примеру, какой-нибудь реестр. И снова получим похожий результат:

Что ж, вот мы и вычислили коварных хакеров поименно и с адресами? Не будем спешить с выводами.

Судя по наполнению сайта, дате регистрации компании (2005) , наличию ее в реестрах и некоторых других признаках – это вполне легальная и приличная компания, главная проблема которой заключается в недооценке важности кибербезопасности. А может, это сисадмин решил поиграть в «черную шляпу», пользуясь тем, что его никто не контролирует? Не исключено, но не слишком вероятно. Скорее всего, злоумышленники взломали сервер, где расположен сайт компании и разместили там фишинговую копию PayPal. Кстати, это типичная стратегия киберзлоумышленников – сначала найти и взломать слабо защищенный сервер, чтобы потом использовать его как плацдарм для кибератак. И именно поэтому онлайн сканер Dr.WEB не считает сайт опасным – ведь он проверяет абсолютно легальный домен conact.cz, который в данном случае служит прикрытием для фишингового сайта. В базах данных вредоносных сайтов его, понятное дело, нет, вирусы и редирект не обнаружены. Поэтому сканер и считает, что все ОК.

Что будет дальше – предсказать нетрудно. Когда критическая масса владельцев аккаунтов PayPal, которые попались на эту уловку (кстати, с момента получения мной этого мейла прошло уже десять дней, а фишинговый сайт все еще здравствует), свяжет потерю денег с введением своих данных на этом сайте, они обратятся в полицию. И тогда владельцам и представителям инженерной компании предстоит долгое и малоприятное общение с обладателями суровых лиц и авторитетных удостоверений, чтобы доказать свою непричастность. А уж о том, что ждет сисадмина сайта компании – даже думать не хочется.

И, кстати, это большой привет всем тем, кто убежден, что если он или его компания – не банк, то никакие кибератаки им не грозят, поскольку они не представляют никакого интереса для киберпреступников. Как видим, еще как представляют! В качестве средства маскировки, а, проще говоря, козла отпущения. Ибо пока полиция проверяет причастность владельцев ресурса к преступлению, у преступников появляется время замести следы.

В общем, вывод из этой истории очевиден: кем бы вы ни были, о кибербезопасности нужно заботиться.

Всех, кто хочет подробно узнать, как — буду рад видеть на своих консультациях и тренингах.

Учитесь на чужих ошибках и живите безопасно!